Se entiende por cibercrimen, o delito informático, cualquier crimen que involucra una ordenador personal y una red (Moore, 2005). El equipo puede haber sido utilizado en la comisión del delito, o puede ser el objetivo.

El proceso habitual que sigue un hacker para realizar un ataque comienza con la obtención de información sobre el sistema que se quiere atacar: direcciones IP, nombres de sistemas, sistemas operativos, aplicaciones instaladas, etc. Es lo que se denomina «Information Gathering», y se subdivide en dos paso: «Footprinting», que consiste en la búsqueda de cualquier tipo de información pública, la cual puede conseguirse con el desconocimiento del objetivo o porque haya sido publicada a conciencia; y «Fingerprinting», que consiste en analizar las huellas que dejan las máquinas, por ejemplo para obtener el sistema operativo, la versión de una aplicación, puertos abiertos, existencia de firewalls, etc.

Como tarea inicial vamos a intentar obtener información de un servidor web.

El host a atacar será http://www.euskalert.net (un servidor web de la universidad Mondragón con fines educativos).

Como podemos observar en la imagen, al realizar un Ping sobre la url del host obtenemos la IP del servidor. Según los paquetes recibidos (cero) podemos suponer que dicho host no está disponible, o que tiene capado este protocolo o las ip origen que pueden realizar la consulta.

El siguiente paso será la realización de una consulta WhoIs sobre la IP obtenida anteriormente para sacar el nombre de la persona que figura como contacto técnico y administrativo, ayudándonos de la herramienta online de DOMAINTOOLS.

person: Jesus Lizarraga

address: Mondragon Eskola Politeknikoa

address: Loramendi, 4

address: E-20500 Mondragon

address: SPAIN

phone: +34 943794700

fax-no: +34 943791536

person: Pedro Amallobieta

address: Mondragon Eskola Politeknikoa

address: Loramendi, 4

address: E-20500 Mondragon

address: SPAIN

phone: +34 943794700

fax-no: +34 943791536

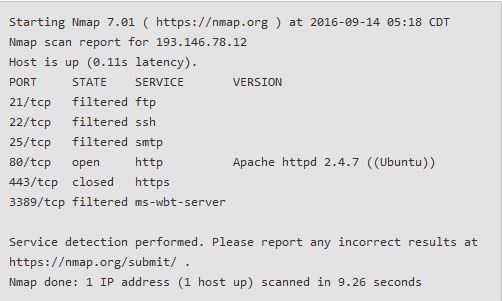

A continuación averiguaremos mediante una consulta nmap qué puertos están abiertos para el servidor objetivo euskalert.net. Basta con introducir el host a atacar en la aplicación y esperar los resultados.

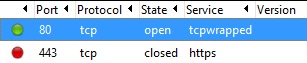

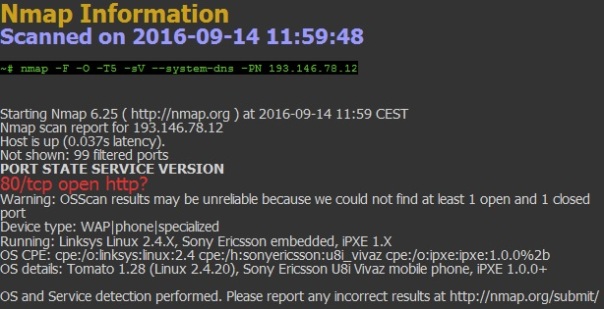

En un primer momento, los resultados que obtuve no me daban mucha información, más hayá del puerto 80 abierto, uno de los denominados puertos bien conocidos, orientado a conexión (TCP) y utilizado para http, por lo que podía intuir que estamos trabajando con un servidor WEB.

Sin embargo quería obtener algo más de información acerca de las aplicaciones y sus versiones que estaban corriendo en cada uno de los puertos y así averiguar algún tipo de vulnerabilidad existente que poder explotar. En ese momento volví a realizar distintos tipos de consultas, cada una de ellas con resultados diferentes:

- Desde mi ordenador y utilizando el mismo aplicativo para la realización de las consultas ya no conseguía obtener información de los puertos.

- Con una consulta online, desde la web «Self Audit My Server«, tampoco consegía obtener nada. Todos los puertos filtrados.

- Sin embargo, un compañero desde Argentina, realizando la consulta a través de la misma web, obtiene el mismo resultado que yo obtuve en un principio: puerto 80 abierto. Pero segúia siendo información básica, y yo quería más.

- Como última prueba, utilicé el aplicativo web de «Hackertarget«. En esta ocasión obtuve lo que quería, tanto los puertos abiertos, como la aplicación y versión que corre en ellos. Ahora sí podemos revisar qué vulnerabilidades podemos explotar. «Un servidor Apache httpd versión 2.4.7 corriendo en Ubuntu sobre el puerto 80» .

No sé por qué los resultados en las distintas pruebas que hice difieren tanto. Quizás por algún tipo de filtro o firewall que distingue entre las redes de origen.

Me gustaría que desde Mondragón arrojasen un poco de luz a este inconveniente.

Lo último que realizaremos en esta entrada será averiguar si la versión de la aplicación descubierta, «Apache httpd 2.4.7 ((Ubuntu))», tiene algún tipo de vulnerabilidad a la que esté expuesta.

Para ello vamos a consultar la Base de Datos de Vulnerabilidades Nacional de Estados Unidos (NVD) introduciendo en el cuadro de búsqueda las palabras «apache 2.4.7».

Esta búsqueda nos devuelve un resultado con el CVE-2012-2378. En él podemos estudiar qué vulnerabilidad en concreto es posible aprovechar para lanzar nuestro exploit.

Y por el momento eso ha sido todo…..a ser buenos!!!!

1 comentario en “Lección 1: «Information Gathering»”